الإختراقات الحديثة ما لها وما عليها..

اعلنت مؤخرا بعض الاختراقات الأمنية التي اوضحت بشكل لا يدع مجالا للشك ان امن المعلومات هو جزء اساسي من الأمن العام والوطني او القومي. ان اختراق شركات كبرى وبنى تحتية مثل ما حدث من اختراق شركة الكهرباء بأوكرانيا، مما ادى الى انقطاع خدمة الكهرباء لما يقارب 200 الف مستفيد، والمنشآت النووية لبعض الدول في الشرق الأوسط واختراق ارامكوا و وزارة الخارجية السعودية ماهي إلا مثالا لما يمكن للأعداء ان يدمروا عبر الاختراق. كما وصل الحال ان تعرض المنشآت التحتيه الى خطر الاختراق السيبراني كما حصل مؤخرا ان اصدرت الولايات المتحدث الامريكية اعلان تتهم فيه ايرانيين باختراق السدود الأمريكيه.

ان الهجمات الجديدة متحايلة لدرجة ان صعوبة اكتشافها تمثل هاجس وقلق مستمر، حسب احصائية احد الشركات المتخصصة في التعامل مع الاختراقات وجدوا ان 69% من (العملاء\الشركات) المختًرقة علموا من جهات خارجية انهم مخترقين وان نسبة كشف الاختراقات هي 205 ايام في 2014 مقابل 229 يوم في 2013، بمعنى ان الاختراق كان مستمرا داخل الشبكة لمدة تزيد عن الستة شهور.

هذه الاختراقات تتنوع من نوع مستهدف و اخرى عشوائية تعتمد على وجودة انظمة ضعيفة امنيا يمكن استهدافها. يعمد الاختراق المستهدف الى تحقيق هدف واضع ومعين بينما العشوائية تهدف الى استغلال الثغرات المنتشرة التي لم تحصل على تحديثات امنية.

أنواع الاختراقات

اختراق مستهدف

حيث يتم استهداف شخص بعينه بغرض الحصول على شيء ما قد يكون معلومات، مال أو تجسس، طرق الاستهداف تكون مخصصة وقد تكون باسم بريد المستخدم أو حتى على حسابه الشخصي في مواقع التواصل الإجتماعي. كما تتعدد من اختراقات عبر البريد أو حتى استغلال لثغرات موجودة في المواقع أو الحسابات الخاصة بالمستخدم. بمعنى أنه يمكن اختراق المستخدم بغير علمه أو حتى التواصل معه. وهنا تظهر أهمية استخدام نصائح أمن المعلومات التي سيتم ذكرها بآخر المقال.

اختراق غير مستهدف

وهي في الغالب برمجيات خبيثة تستهدف الكل، بمعنى أن يكون الاختراق مبني على ثغرات قائمة مسبقاً، الاهداف غالبا أما التدمير أو السرقة المالية، في هذا النوع يتم استغلال ثغرات موجودة في برامج الأجهزة مثل الجافا أو الورد وغيرها، ويتم تسليم هذه الملفات التي يكون ظاهرها جيد وباطنها ضار إلى المستخدمين بشكل عشوائي وبإعداد كبيرة عبر كل الأساليب المتاحة.

أسباب الاختراق:

الاختراقات الشخصية المستهدفة قد تهدف الى الوصول الى بيانات الشخص والإضرار به، قد تهدف ايضا الى الابتزاز بشكل عام، كما يحدث ايضا ان تكون الاختراقات بسبب تحدي شخصي او اثبات وجود. بينما تختلف اختراقات الشركات الى اهداف اكثر جدية تتنوع ما بين قصيرة المدى وطويلة المدى، من ضمن الاهداف قصيرة الاجل التي تستهدف قطاع الأعمال:

سرقة البيانات الخاصة المالية او الوطنية لاسباب اجتماعية او استخباراتية او السياسية

سرقة البيانات التجارية وما يتعلق بها من عملاء والى اخره ونشرها على الانترنت بهدف الإضرار بالسمعة.

بينما الاهداف طويلة الأجل:

اختراق متواصل للشبكات الحساسة (persistence) ، بمعنى ان يكون هناك طرق شرعية بعد ان يتم الاختراق المبدئي تمكن المخترق من تفعيل اتصال مستمر بالشبكة.

التحرك باستمرار تجاه شبكات جديده بشكل مخفي غير مكشوف (lateral movement\ Leapfrogging) تبنياً للاستراتيجية العسكرية المستخدمة في الحرب العالمية الثانية ضد اليابان في التحرك من جزيرة الى جزيرة بشكل مخفي. الفكرة هي استخدام جزر الدفاعات عليها قليلة ولكنها تسهم للوصول الى الجزيرة الرئيسية المطلوبة، تماما نفس المبدأ مستخدم في الهجمات الحديثة، يتم استغلال المناطق او الاجزاء الضعيفة الحماية للوصول الى الجزء الاهم في الشبكة، فيمكن من خلال اختراق مستخدم طرفي بصلاحيات عالية اختراق اعلى الحمايات على السيرفر الرئيسي لعمل الشركة.

نكمن الخطورة في الاختراقات طويلة الأجل انها تهدف الى البقاء بشكل متخفي لاكبر وقت لجمع اكبر قدر من المعلومات بهدوء وبدون لفت اي انتباه ومن استغلال الاختراق بكل الطرق الممكنة إما تخريب للتأثير الإقتصادي او تجسس لأسباب جيوساسية او تدمير سمعة بلد او شركة معينه، حدث مؤخرا ان اعلنت احد شركات تقنية المعلومات الشهيرة في السعودية محاولة تعرضها لإختراق امتد الى مؤسسات وشركات اخرى، قد يكون هذا احد الأمثلة الغير ناجحة على محاولة الاختراق طويل الأجل الذي يعتمد في اساسه على التحرك بشكل متخفي نحو شبكات جديده.

انواع من الاختراقات الحديثة:

يستخدم المخترقين برمجيات للتحكم عن بعد عادة في الاختراقات التي تهدف الى السيطرة والتحكم Remote Admin Tool-RAT، بينما تتنوع من تحكم كامل إلى التقاط ما يطبع على لوحة المفاتيح، تتنوع كذلك انواع الاختراقات من جزئية بسيطة الى تحكم كامل. تكمن المشكلة في تجدد طرق إيصال هذه البرامج عبر قنوات مختلفة، كمثال، في السابق الاختراقات كانت تتم عن طريق الاختراق المباشر عبر برامج المحادثة، بينما الآن عبر مواقع التواصل الإجتماعية و الملفات التي تحتوي على اكواد ماكرو.

احد الأمثلة على سبيل العد لا الحصر، نوعية هجوم جديد يستخدم في اصابة عدد كبير من المستخدمين بغية استهداف اشخاص معينين هو (Malversting) المسمى مركب من كلمتين خبيث واعلانات malicious advertising بمعنى ان المخترق شخص او جهة تقوم بشراء اعلانات مدفوعة على احد المواقع المشهورة مثل Yahoo ومن ثم تضع في كود الإعلان برمجية خبيثة تهدف لإصابة اجهزة المستخدمين. تم استخدام هذه الطريقة فعلياً مع ياهو في عام 2014.

مثال اخر على هجوم من نوع جديد هو عباره عن اصطياد إلكتروني ولكن على الجوال يسمى بـ minnows، المسمى مأخوذ من سمكة صغيره بنفس الاسم دلالة على انه اصطياد صغير. هو باختصار رسائل بريد الكتروني على الموبايل، اسم المرسل يظهر فقط بدون البريد مما يغير طريقة عرض المرسل وبالتالي زيادة خطر التعرض للاحتيال اما الضغط على الرابط او تحميل ملف يخفي كود خبيث. يستخدم في نفس الهجوم روابط تظهر انها موجهة الى موقع معروف بينما هي توجه الى موقع اخر.

اختراق انترنت الاشياء Internet Of Things:

أنترنت الأشياء (بالإنجليزية: Internet of Things - IoT)، مصطلح برز حديثا، يُقصد به الجيل الجديد من الإنترنت (الشبكة) الذي يتيح التفاهم بين الأجهزة المترابطة مع بعضها (عبر الإنترنت). وتشمل هذه الأجهزة والأدوات والمستشعرات والحساسات وأدوات الذكاء الاصطناعي المختلفة وغيرها بما فيها الأجهزة المنزلية الحديثة، السيارات..الخ

اختراق كاميرات المراقبة عن بعد:

في عام 2013 نشر باحث في احد مؤتمرات امن المعلومات ثغرة امنية في احد اشهر الشركات تمكن من الوصول الى كاميرات مراقبة موصولة الى الانترنت. الثغرة المنشورة تمكن المخترق من الوصول الى كلمة مرور لوحة التحكم الخاصة بكاميرات المراقبة عبر المتصفح، هذا الرابط الذي يمكن المخترقين من الولوج الى كاميرات المراقبة منشور على محرك بحث شودان (يُمكن عبر محرك البحث التقني "شودان" " www.shodan.io" الوصول الى الكثير من معلومات الاجهزة الضعيفة امنيا، ومن ضمنها الأجهزة الموصولة على الإنترنت حيث يمكن البحث عنها والوصول لها بكل سهولة، ويمكن اختراقها في حال وجود ثغرات امنية بها او ضعيفة الحماية مثل ان يكون راوتر المنزل بلا كلمة مرور او بكلمة المرور التلقائية من المصنع). عند استطلاع هذه الثغرة بالتحديد على مستوى السعودية ظهر ما يقارب 280 كاميرة مراقبة مصابة بنفس الثغرة ويمكن بسهولة الدخول اليها والتحكم بها. الصورة بالأسفل توضح انتشار الثغرة حول العالم وفي السعودية بالخصوص.

اختراق السيارات الحديثة عن بعد:

مثال آخر يدلل على خطورة وسهولة الاختراقات الإلكترونية اليوم، اظهر باحثين في احد المؤتمرات الأمنية في عام 2015 عن امكانية اختراق السيارات المتصلة بالأنترنت عن بعد وامكانية السيطرة الكاملة عليها بما في ذلك تحريكها وايقافها وتغيير مسارها اثناء القيادة. كما حدد الباحثان السيارات التي تنطبق عليها الثغرة الأمنية التي مكنتهم من اختراق السيارة عن بعد وعبر الإنترنت. بالأسفل صورة اظهرها الباحثين عن السيارات الضعيفة امنياً.

يمكن بنفس الطريقة اختراق اي شيء موصول على الانترنت خصوصا مع ظهور مفهوم انترنت الاشياء الذي يُمكن للسيارات ان تتصل بالانترنت وللأجهزة المنزلية وغيرها من الأجهزة الحديثة الممكن وصلها بالأنترنت.

أفضل طرق الحماية للأشخاص:

ان افضل طرق الحماية هي تصعيب عملية اختراق الكيان المستهدف حتى تصبح كُلفة الاختراق عاليه على المُختَرِق، بمعنى ان يتم تحديث البرامج الموجودة على الاجهزة الشخصية وغيرها الى اخر اصدار، كما يجب وضع كلمات مرور قوية ولا تقل عن 14 حرف (جمل غير معروفة) للمزيد حول كلمات المرور اضغط هنا ،و عند محاولة استخدام أي برمجيات، التوجه للبرمجيات المرخصة فقط وتحميلها من مواقعها الرئيسية او من مركز التطبيقات، وحذف البرامج الغير مستخدمة. جميع هذه الخطوات تصعب عملية وجود الثغرة من الأساس التي تمكن المخترق من اتمام مهامه.

كما يجب دائما الحرص على توافر مكافح فيروسات على الأجهزة الالكترونية سواء اجهزة الحواسيب او الجوال.كما تجدر الاشارة الى أهمية البريد الإلكتروني وعدم الضغط على الروابط عبر البريد نهائيا وعدم فتح المرفقات من مرسل مجهول تماماً. ويمكن تسطيب الحماية الإضافة من مايكروسوفت EMET التي تمنع الإستغلال من الحدوث.

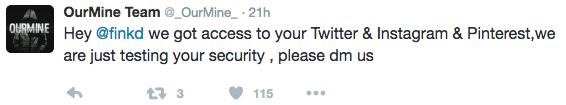

كما يجب عند التسجيل في مواقع التواصل الاجتماعي تفعيل التحقق الثنائي في كل المواقع الداعمة وخصوصا التفعيل الثنائي الخاص بالبريد الإلكتروني لحماية هذه الحسابات من الاختراق. ويجدر التنويه الى انه يجب استخدام كلمات مرور مختلفة في مواقع التواصل الإجتماعي لان تسريب احد مواقع التواصل الاإجتماعي قد يعرض جميع حساباتك للخطر، انظر هنا للمزيد حول هذا النوع من الإختراقات.

كما يجب إزالة الجيلبريك على اجهزة الجوال لخطورة وصول الفيروسات اليه أو على الاقل تنفيذ العمليات المهمة من جهاز غير مكسور الحماية مثل التعاملات البنكية وغيرها. واخيرا يجب االحذر من تنفيذ عمليات مهمة في الشبكات المفتوحة مثل المقاهي العامة عبر الجوال أو الجهاز الشخصي والحرص دائما على الدخول الى الانترنت عبر اجهزة مؤمنة.